Oszuści podszywają się pod pracowników banków oraz policjantów. Robią to, ponieważ chcą podstępnie Cię okraść. Najczęściej podczas rozmowy wzbudzają strach lub niepokój. Twierdzą, że Twoje pieniądze na rachunku są zagrożone.

Aby uśpić Twoją czujność oszuści nakazują, aby działać tylko we współpracy z nimi, ponieważ twierdzą, że jeden z pracowników banku może być zamieszany w próbę oszustwa.

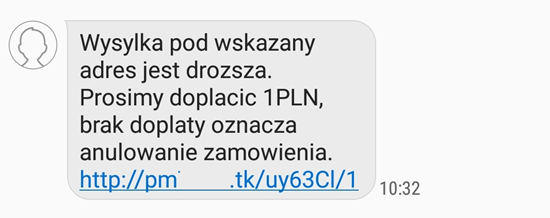

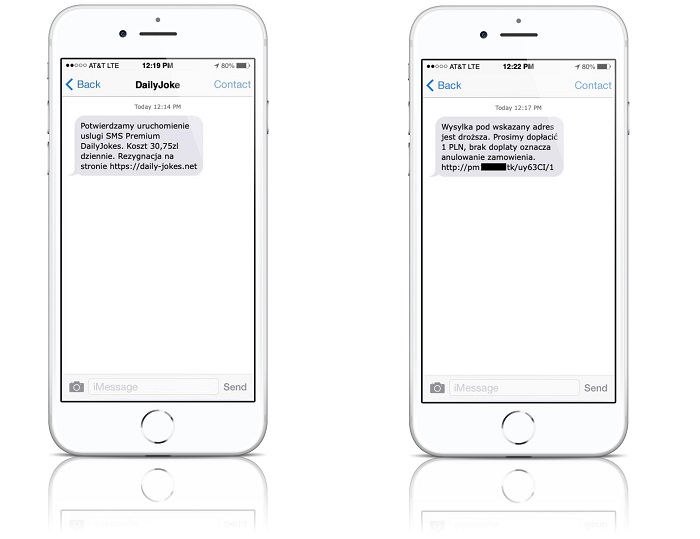

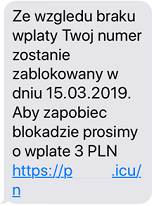

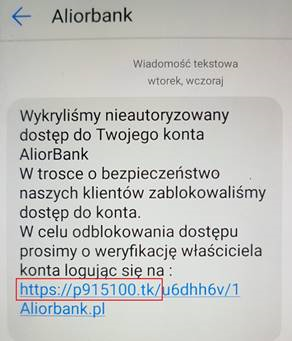

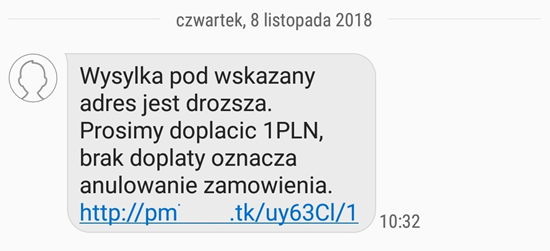

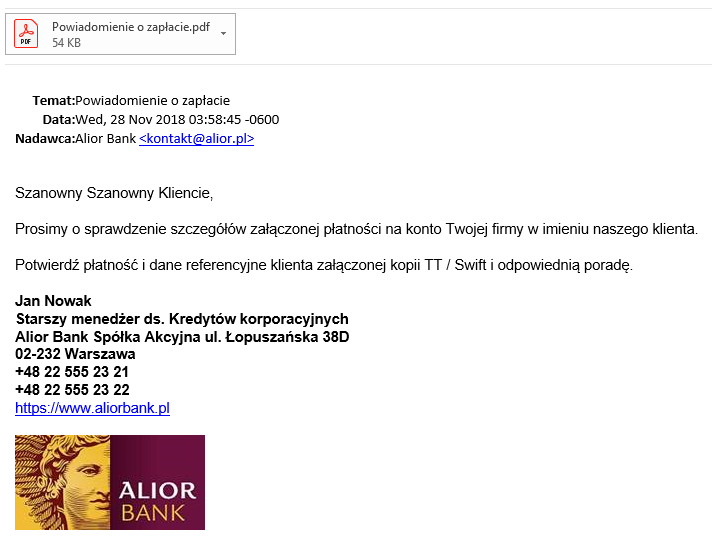

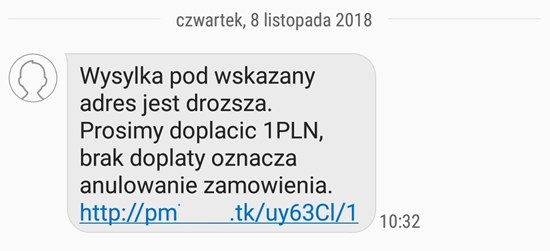

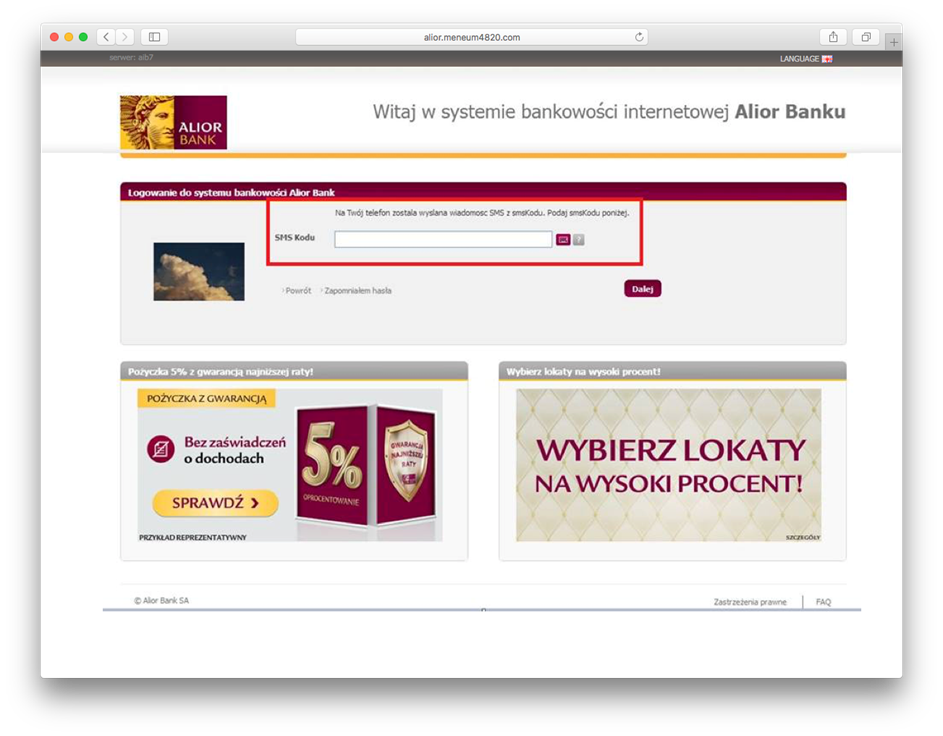

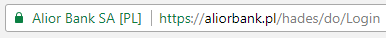

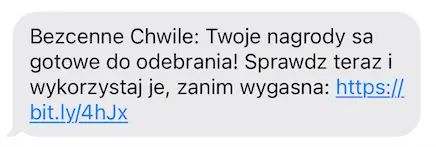

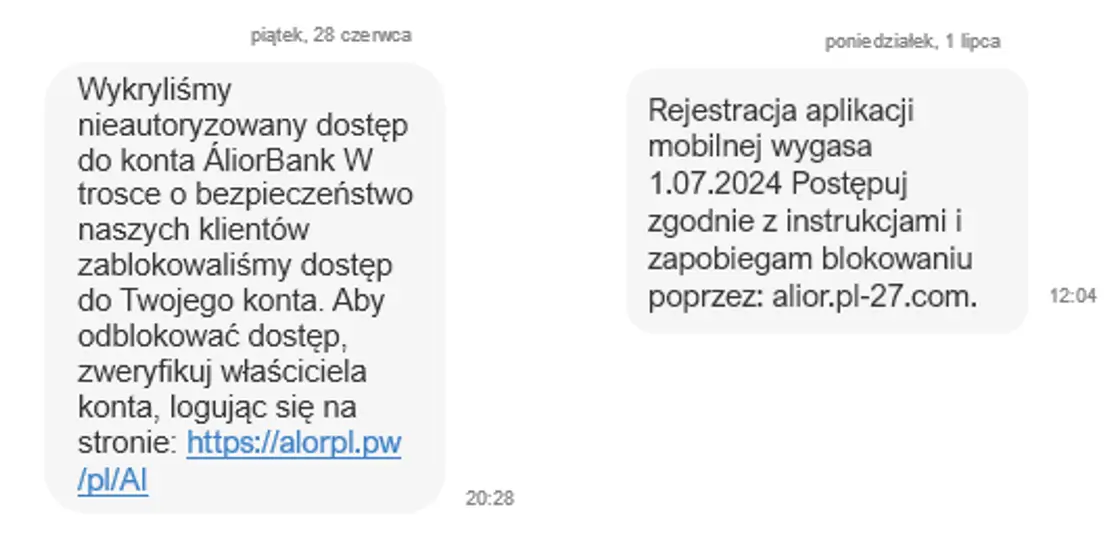

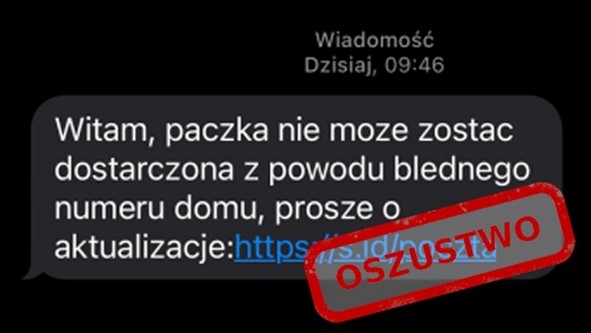

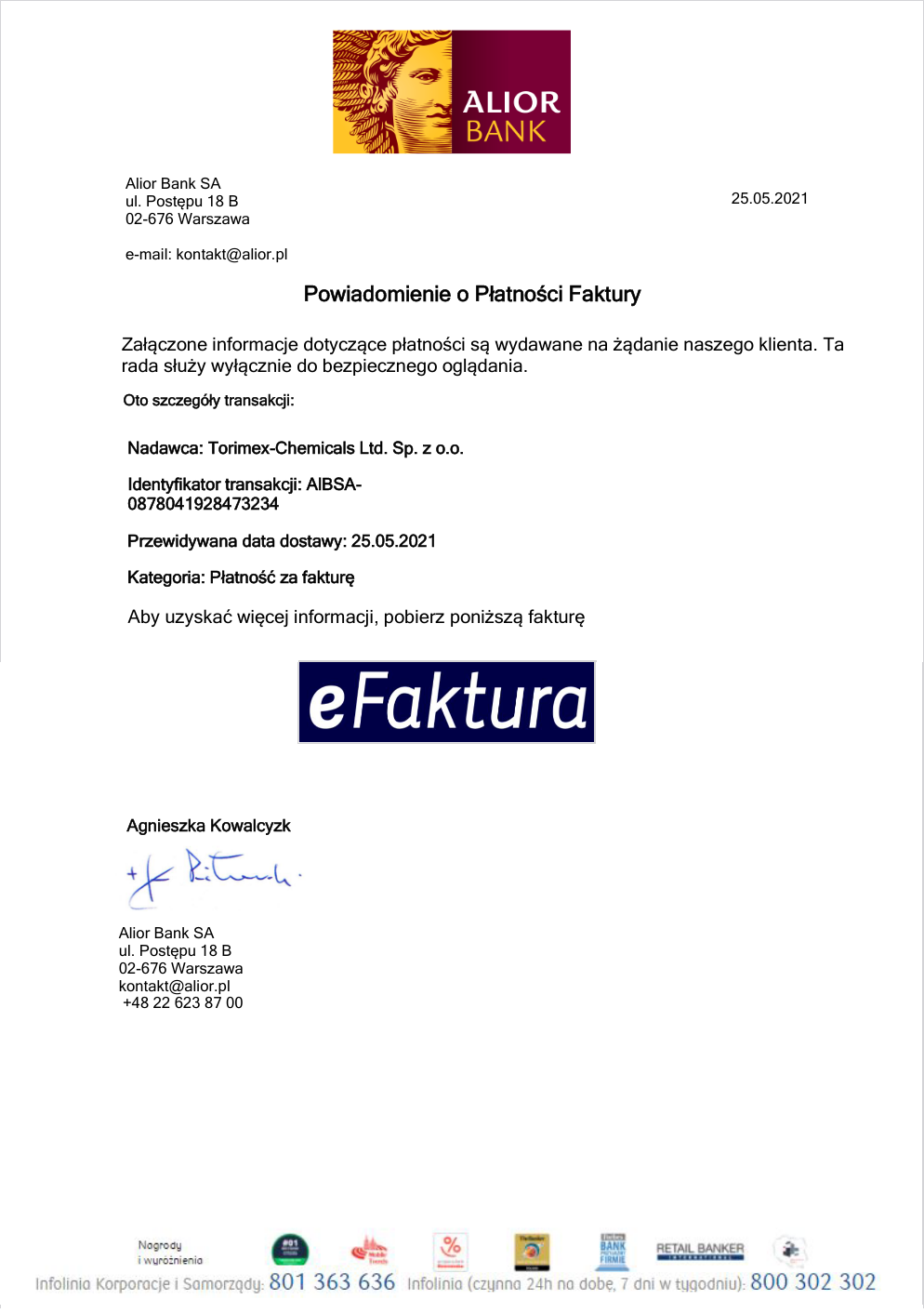

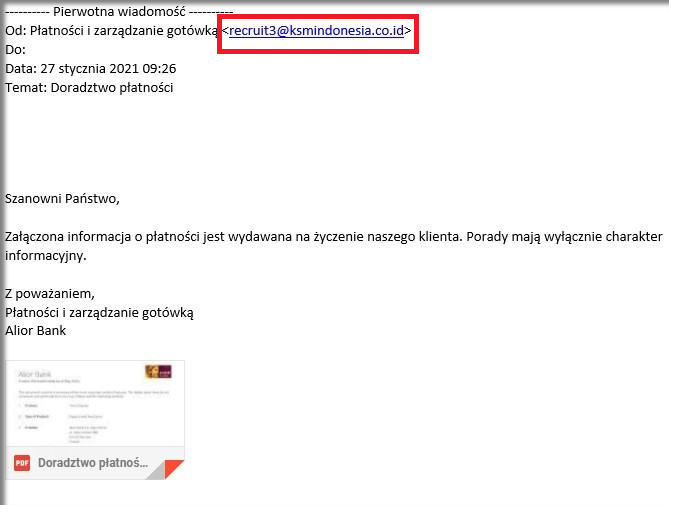

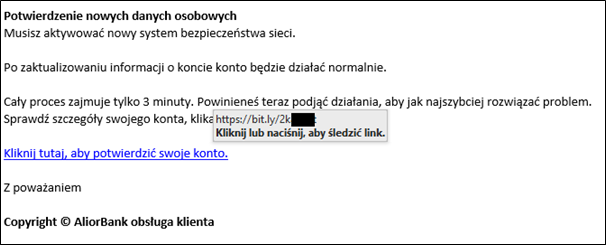

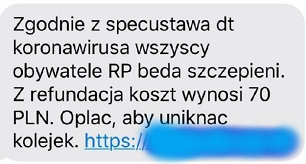

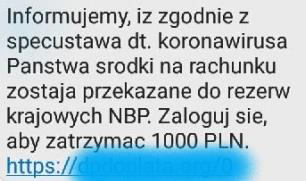

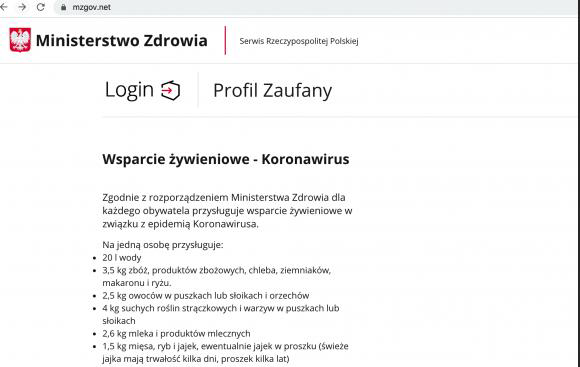

Aby spróbować uwiarygodnić taką sytuację, mogą wysłać na Twój telefon fałszywą wiadomość SMS, która będzie wyglądać jak ta wysłana przez bank. Mogą wskazać w niej, że ten kontakt, który wykonują, jest prawdziwy np. przesyłając wymyślone imię i nazwisko.

Łatwo rozpoznasz oszusta, który udaje pracownika banku, ponieważ w trakcie rozmowy nakaże Ci, aby:

Pamiętaj! Jeśli usłyszysz takie lub podobne polecenia, nie wykonuj ich i zakończ natychmiast rozmowę!

Jak się uchronić?

Aby uśpić Twoją czujność oszuści nakazują, aby działać tylko we współpracy z nimi, ponieważ twierdzą, że jeden z pracowników banku może być zamieszany w próbę oszustwa.

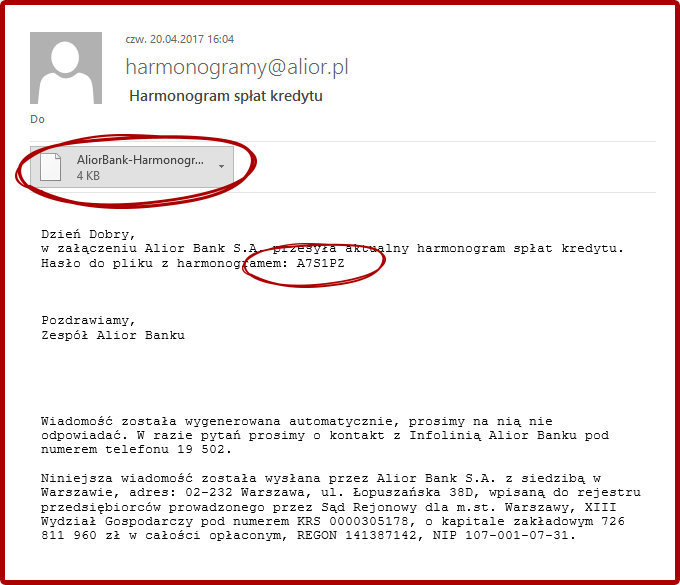

Aby spróbować uwiarygodnić taką sytuację, mogą wysłać na Twój telefon fałszywą wiadomość SMS, która będzie wyglądać jak ta wysłana przez bank. Mogą wskazać w niej, że ten kontakt, który wykonują, jest prawdziwy np. przesyłając wymyślone imię i nazwisko.

Łatwo rozpoznasz oszusta, który udaje pracownika banku, ponieważ w trakcie rozmowy nakaże Ci, aby:

- przekazać mu (albo kurierowi) Twoją kartę płatniczą do zniszczenia,

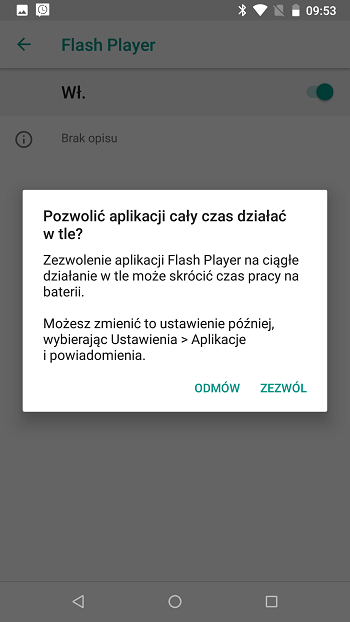

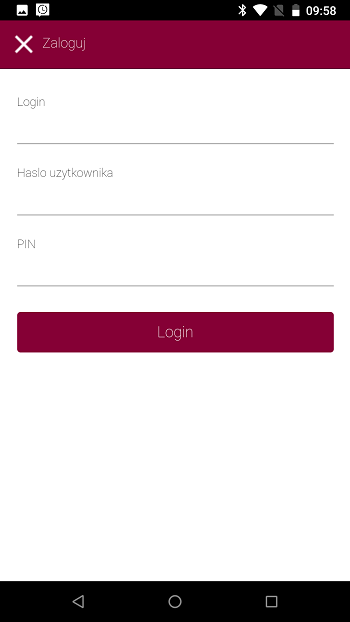

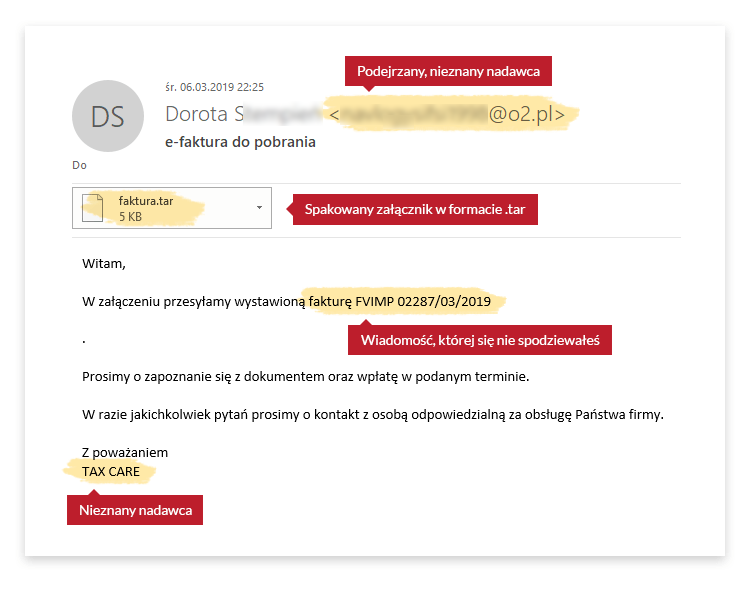

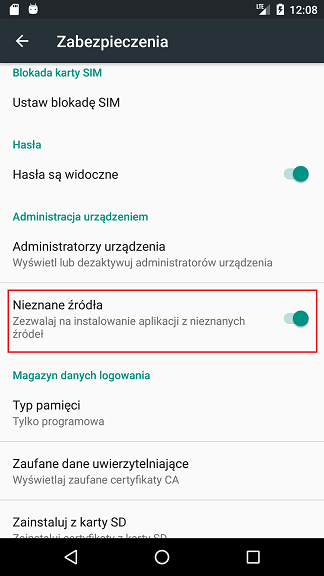

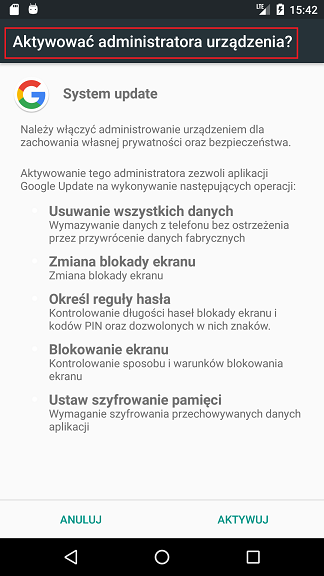

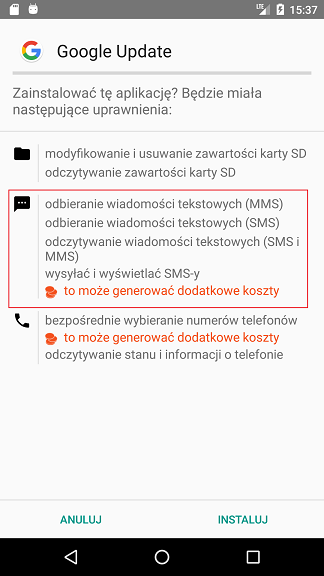

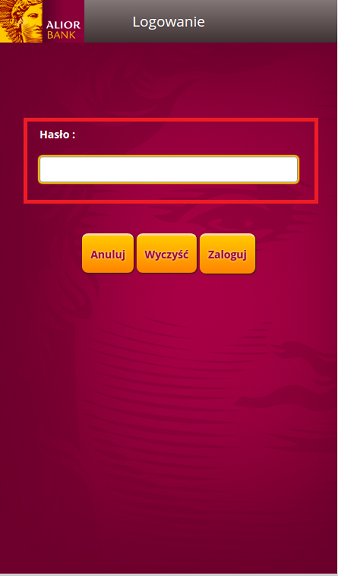

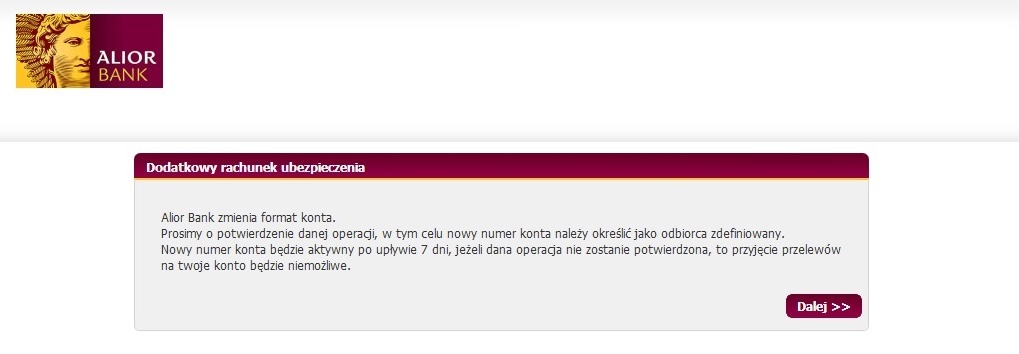

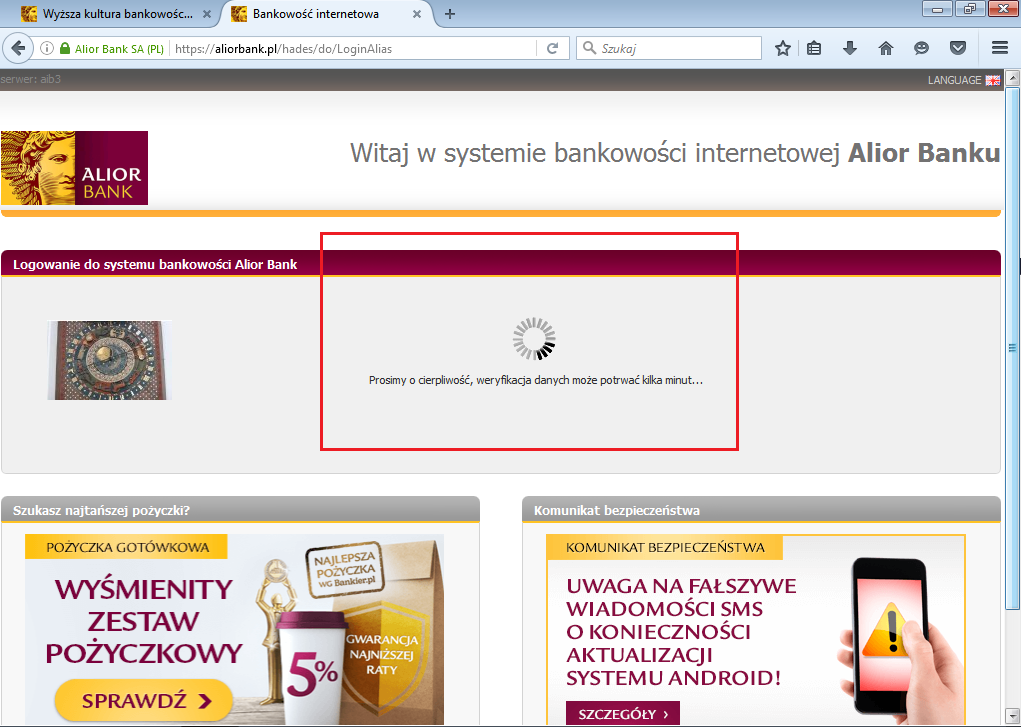

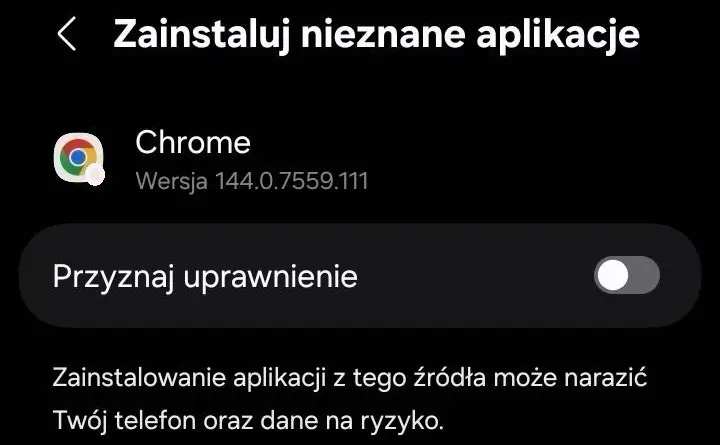

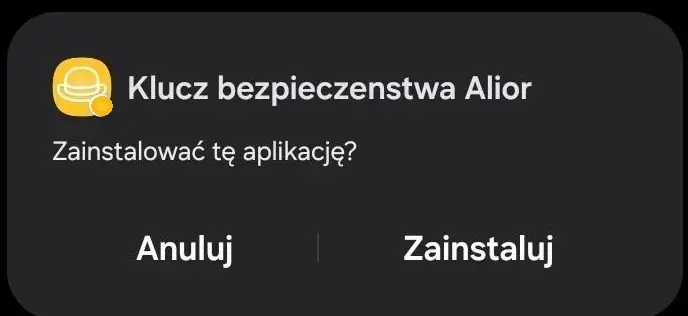

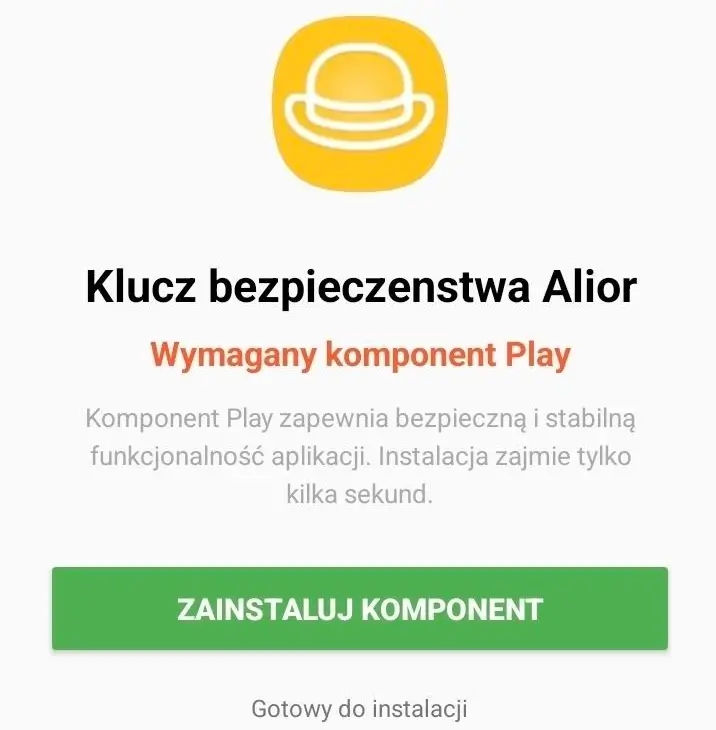

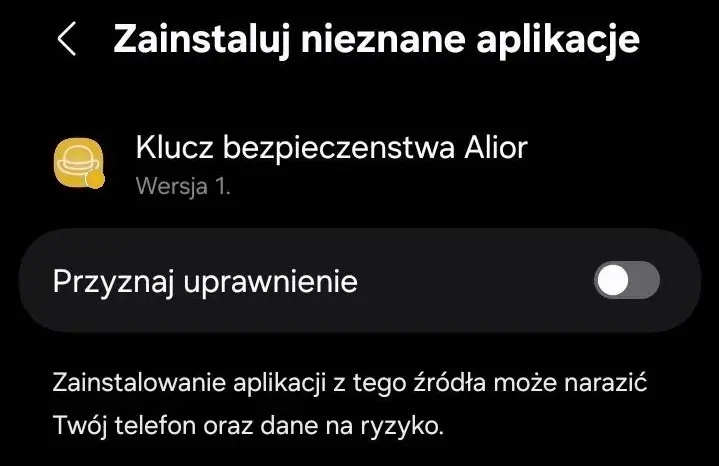

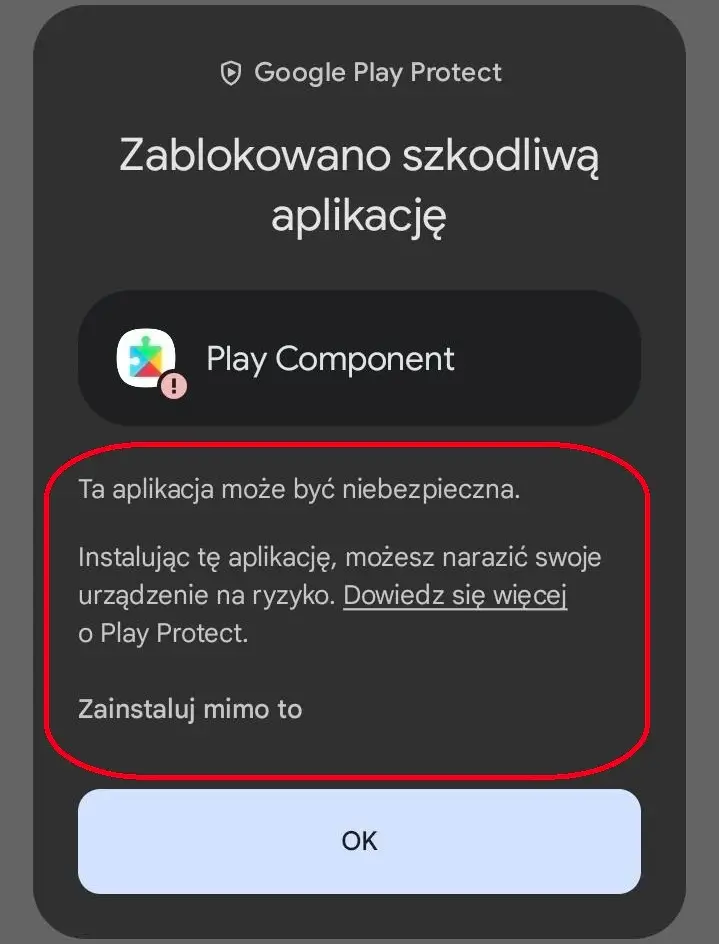

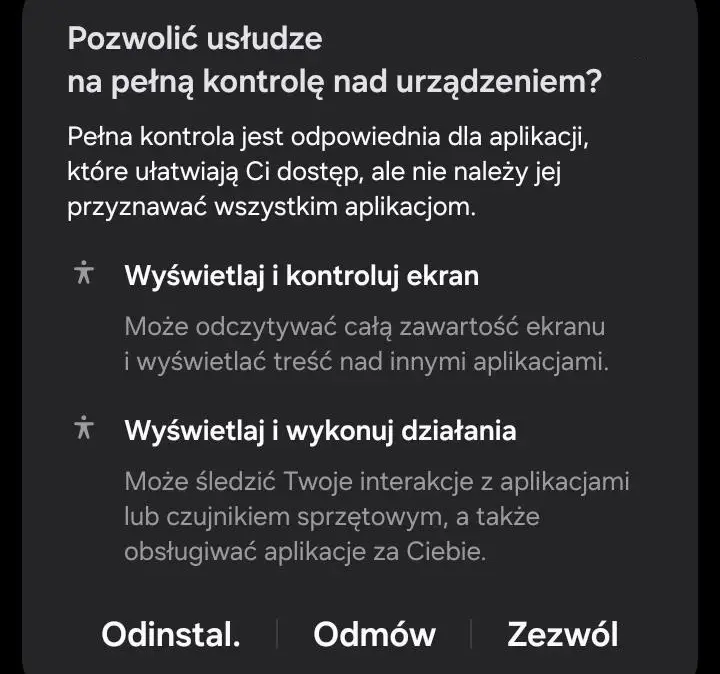

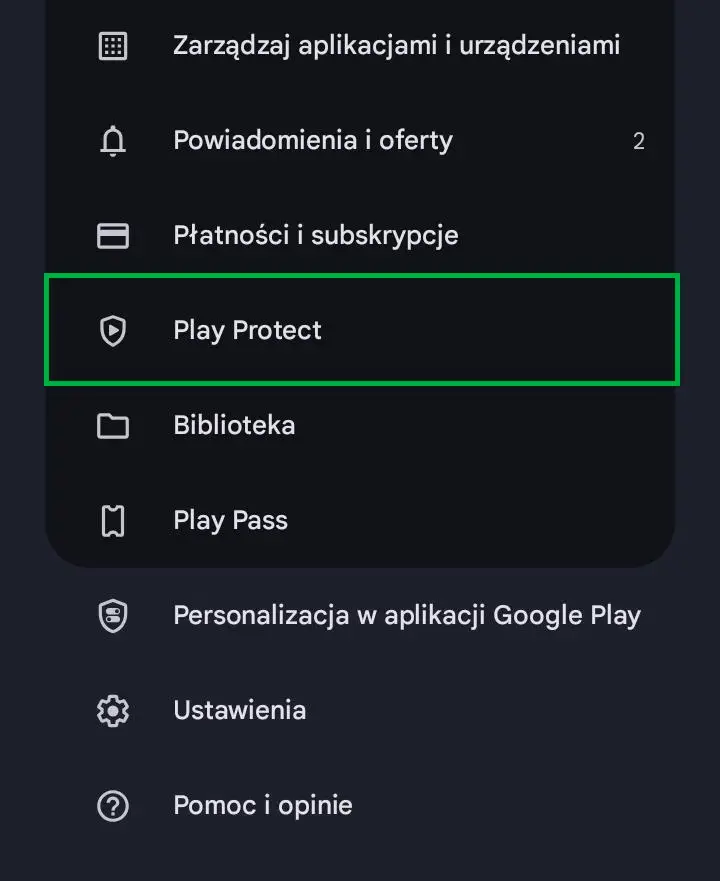

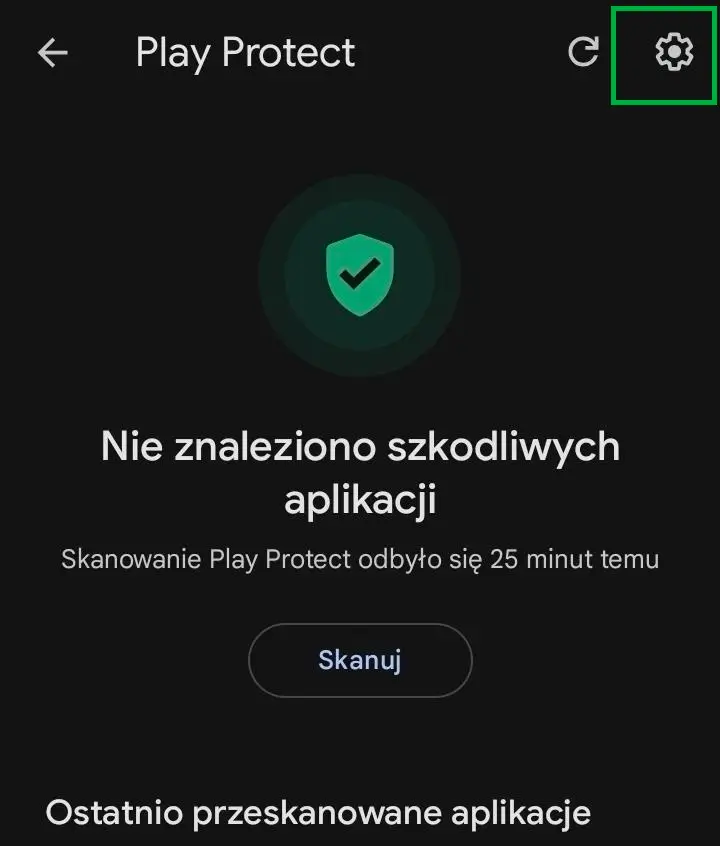

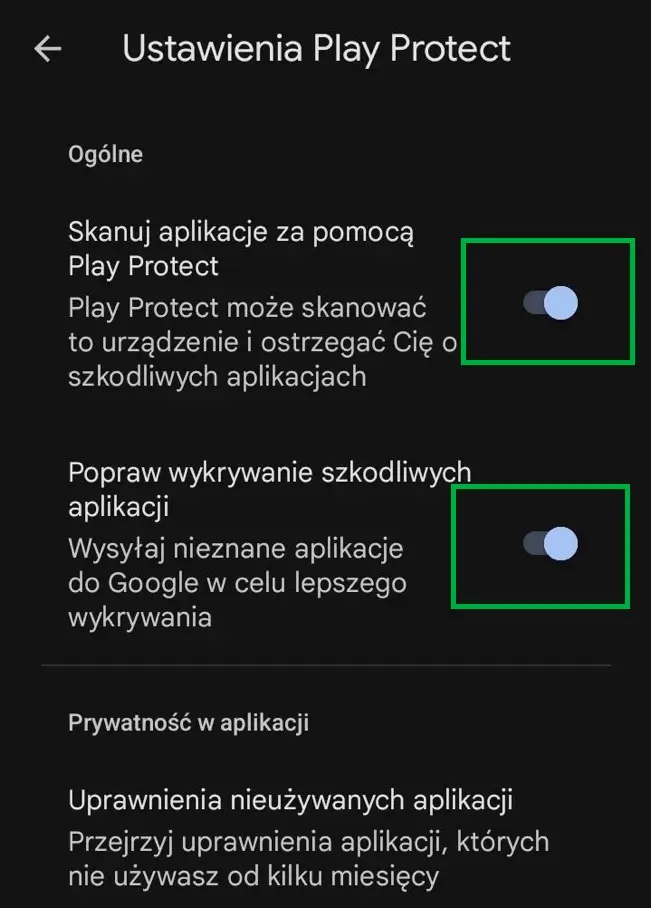

- zainstalować dodatkową aplikację, która miałby zapewnić rzekome wsparcie,

- wypłacić swoje pieniądze i wpłacić je na „bezpieczne konto”,

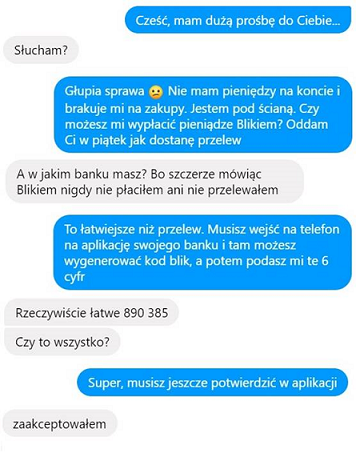

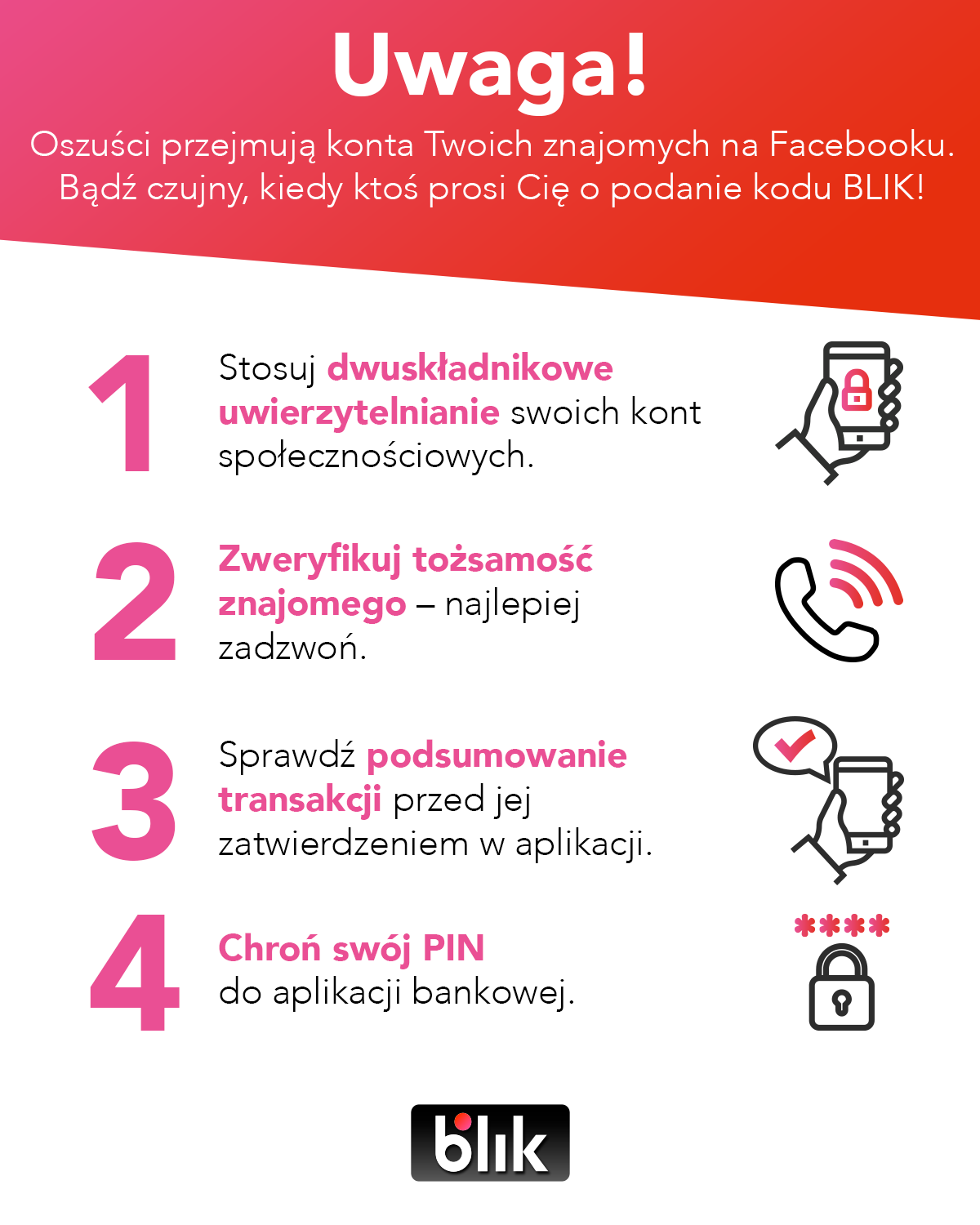

- dokonać przelewu lub podać kod BLIK, aby przekazać środki na „bezpieczne konto”.

Pamiętaj! Jeśli usłyszysz takie lub podobne polecenia, nie wykonuj ich i zakończ natychmiast rozmowę!

Jak się uchronić?

- Nikomu nie przekazuj swojej karty. Jeśli ją przekażesz – oszust użyje jej i wypłaci Twoje środki. Zanim ją zniszczysz, skontaktuj się z nami i zastrzeż ją w bankowości elektronicznej lub na infolinii.

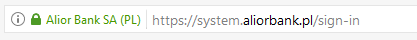

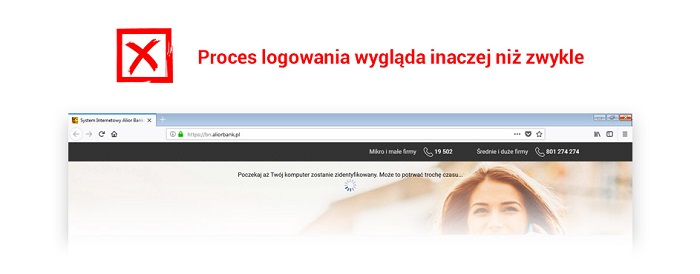

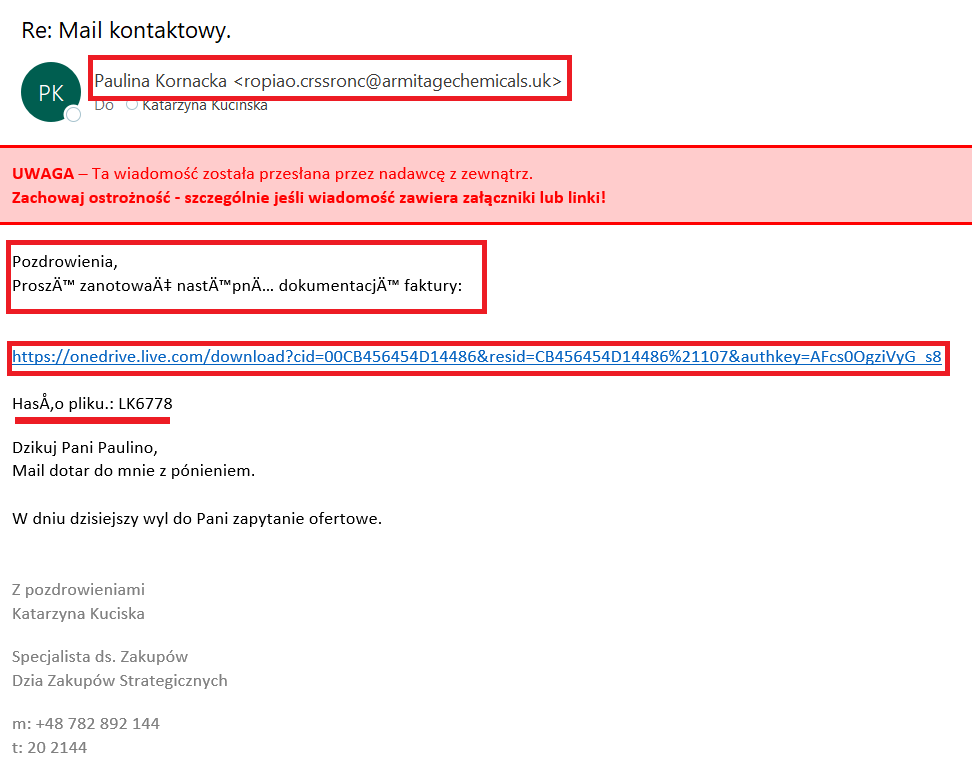

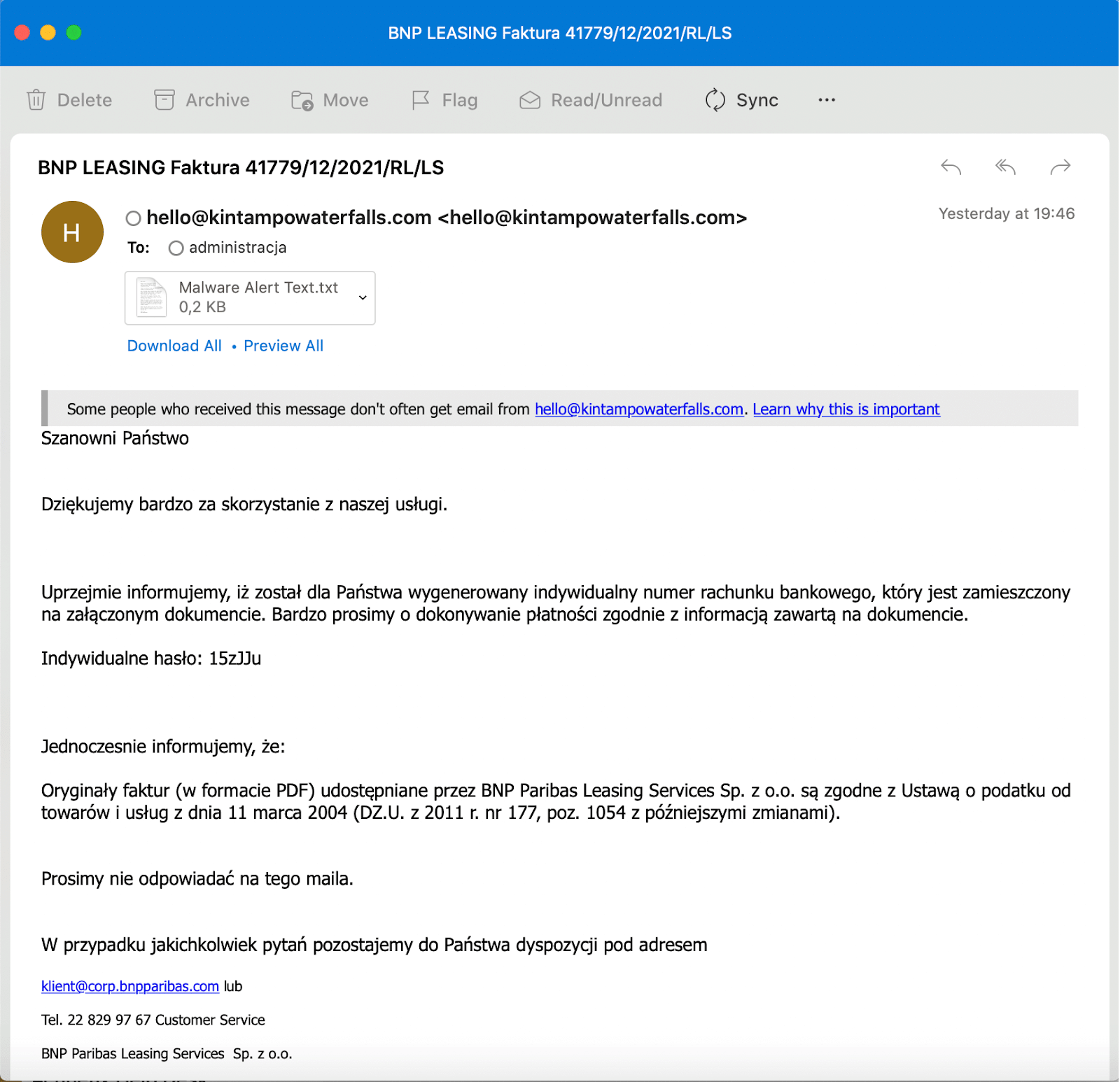

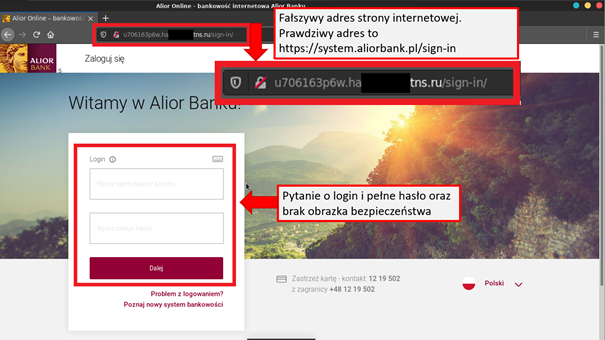

- Nie instaluj aplikacji ani programu na polecenie osoby, która do Ciebie dzwoni. Dzięki takiej aplikacji przestępca będzie mógł sterować Twoim telefonem lub komputerem.

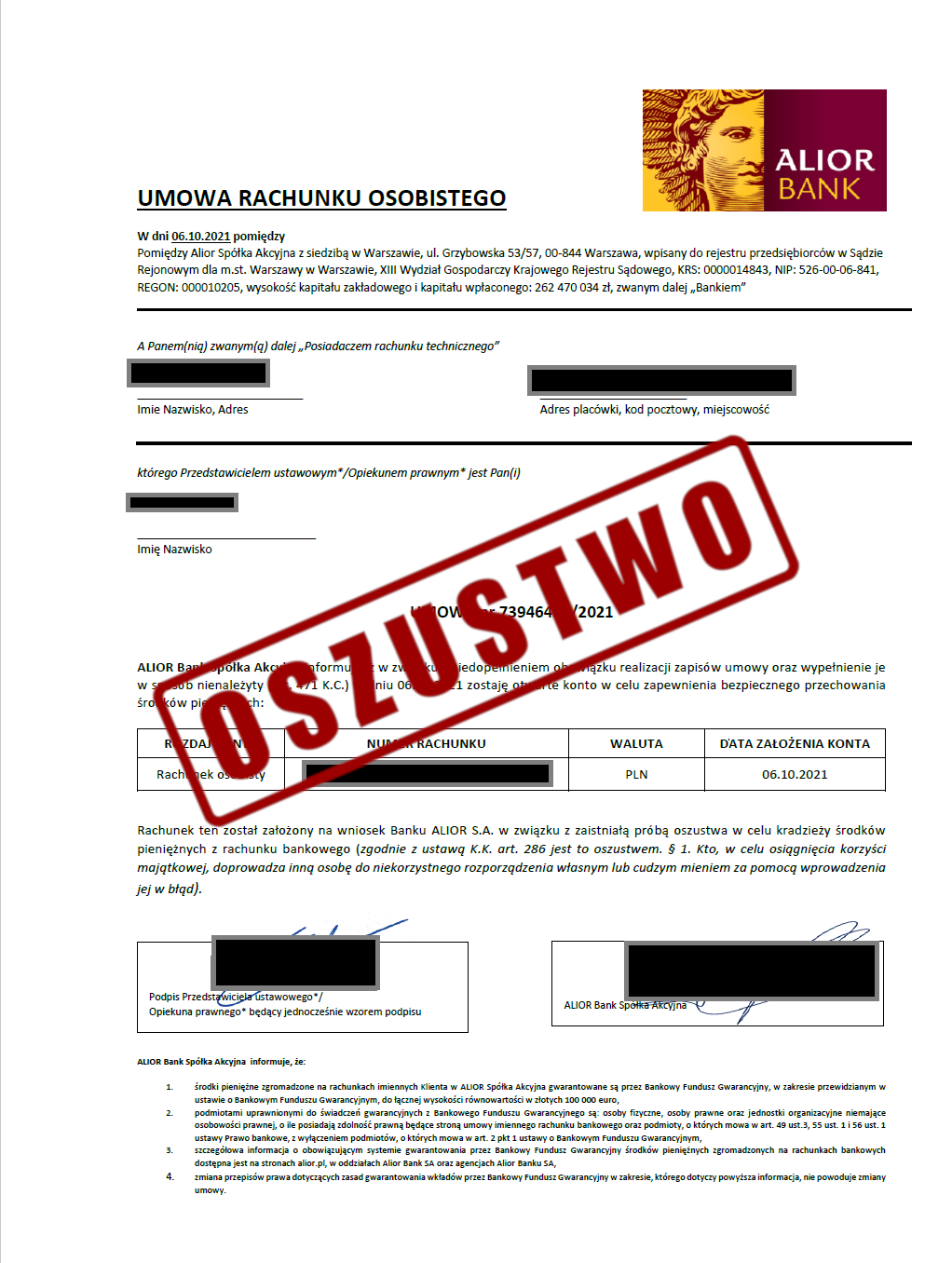

- Nie wpłacaj swoich środków na inne konto, nie podawaj kodów BLIK, nie zlecaj przelewu na „bezpieczne konto” lub „konto techniczne”. Konto, które wskażą Ci przestępcy, jest kontrolowane przez nich. Gdy przelejesz tam środki, utracisz je, ponieważ przekażesz je przestępcom.

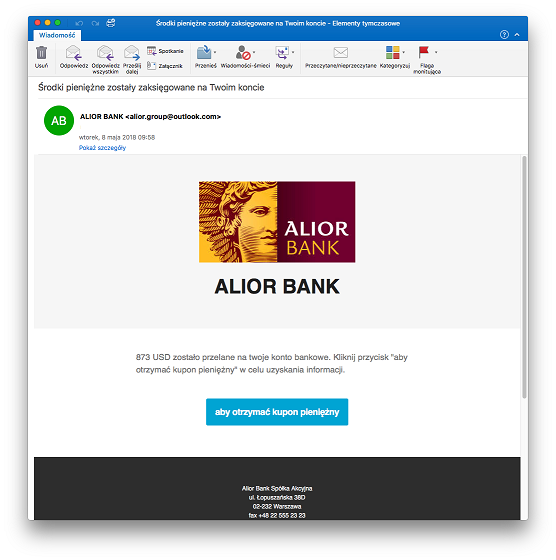

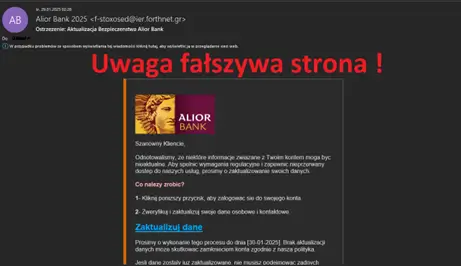

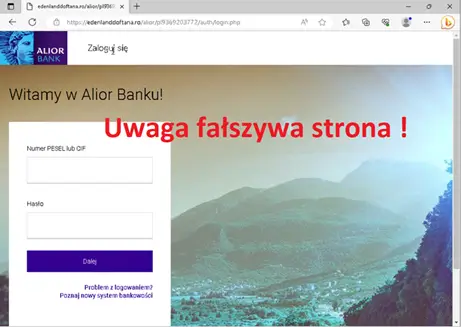

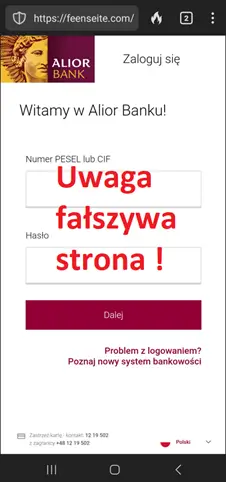

- Nie ufaj wiadomościom SMS, w której przestępca wskaże Ci tożsamość kontaktującej się osoby lub numer „konta technicznego” – wysyłają je oszuści.

- Nie ufaj wideorozmowie z rzekomym policjantem lub pracownikiem banku. Po drugiej stronie jest przebrany oszust.

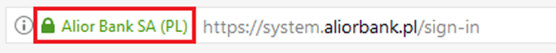

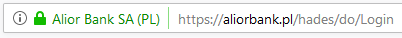

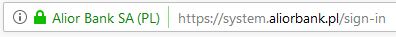

- Gdy zadzwoni pracownik banku, zażądaj wiadomość PUSH z wizytówką pracownika do Twojej aplikacji mobilnej Alior Mobile lub poproś o hasło zwrotne do weryfikacji pracownika. Tylko prawdziwy pracownik banku będzie mógł spełnić Twoje żądanie.

- Nie oddzwaniaj i nie dzwoń na numer telefonu, z którego skontaktował się z Tobą oszust. Jeśli taka sytuacja miała miejsce, zadzwoń do nas pilnie i poinformuj nas o tym pod numerem naszej infolinii +48 12 370 70 00.

Źródło: zaufanatrzeciastrona.pl

Źródło: zaufanatrzeciastrona.pl